PG Software, distributeur historique des solutions ManageEngine en France, depuis 2004

Sécurisez votre infrastructure informatique avec une solution SIEM en cloud

Stockez et gérez vos logs réseau depuis le cloud avec ManageEngine Log360 Cloud.

Les avantages d'utiliser Log360 Cloud comme SIEM en cloud

- Accéder et gérer les données d'enregistrement depuis n'importe où

- Faites évoluer votre architecture réseau sans vous soucier du volume des logs.

- Renforcer l'informatique parallèle en suivant l'utilisation des applications non approuvées

- Réduisez vos dépenses en matière de stockage de logs

- Collecter les logs de l'environnement sur site et de l'environnement en nuage (AWS).

- Auditer les événements de sécurité et répondre aux exigences de conformité informatique en toute simplicité

Plus de 280 000 entreprises dans 190 pays font confiance à

ManageEngine pour gérer leur IT.

Qu'est-ce que le SIEM en cloud ?

Une solution SIEM basée sur le cloud fournit des fonctionnalités SIEM en tant que service. Les solutions SIEM dans le cloud sécurisent votre réseau, fournissent des renseignements sur les menaces, offrent une console pour détecter, hiérarchiser et résoudre les incidents de sécurité et vous aident à vous conformer aux mandats réglementaires, le tout depuis le cloud. Les solutions SIEM dans le cloud offrent une plus grande flexibilité et une plus grande facilité d'accès lors de la gestion de la cybersécurité pour les environnements sur site et dans le cloud.

Log360 Cloud est la solution SIEM basée sur le cloud de ManageEngine qui vise à fournir une visibilité complète et une gestion de la sécurité sur les environnements sur site et dans le cloud dans une seule plateforme.

Assurer la sécurité complète du réseau et répondre aux besoins de conformité avec Log360 Cloud SIEM

- Analyse de la sécurité du cloud

- Détection des menaces basée sur des règles

- Analyse des menaces

- Conformité du cloud

- Audit AD en temps réel

Analyse de la sécurité du cloud

Ne laissez pas les activités suspectes passer inaperçues

Log360 Cloud offre une vue complète de la sécurité de votre réseau en temps réel grâce à de multiples tableaux de bord graphiques auto-actualisés. Obtenez une visibilité complète de votre environnement informatique de n'importe où avec de multiples tableaux de bord de sécurité.

Avec Log360 Cloud, vous pouvez :

- Générer des rapports de sécurité prêts à l'emploi avec des détails sur qui a fait quoi, quand et d'où.

- Programmer l'envoi des rapports dans votre boîtes mail.

- Définissez des alertes en temps quasi réel pour les événements de sécurité adaptés à votre environnement.

- Hiérarchiser les alertes et définir des alertes basées sur des seuils.

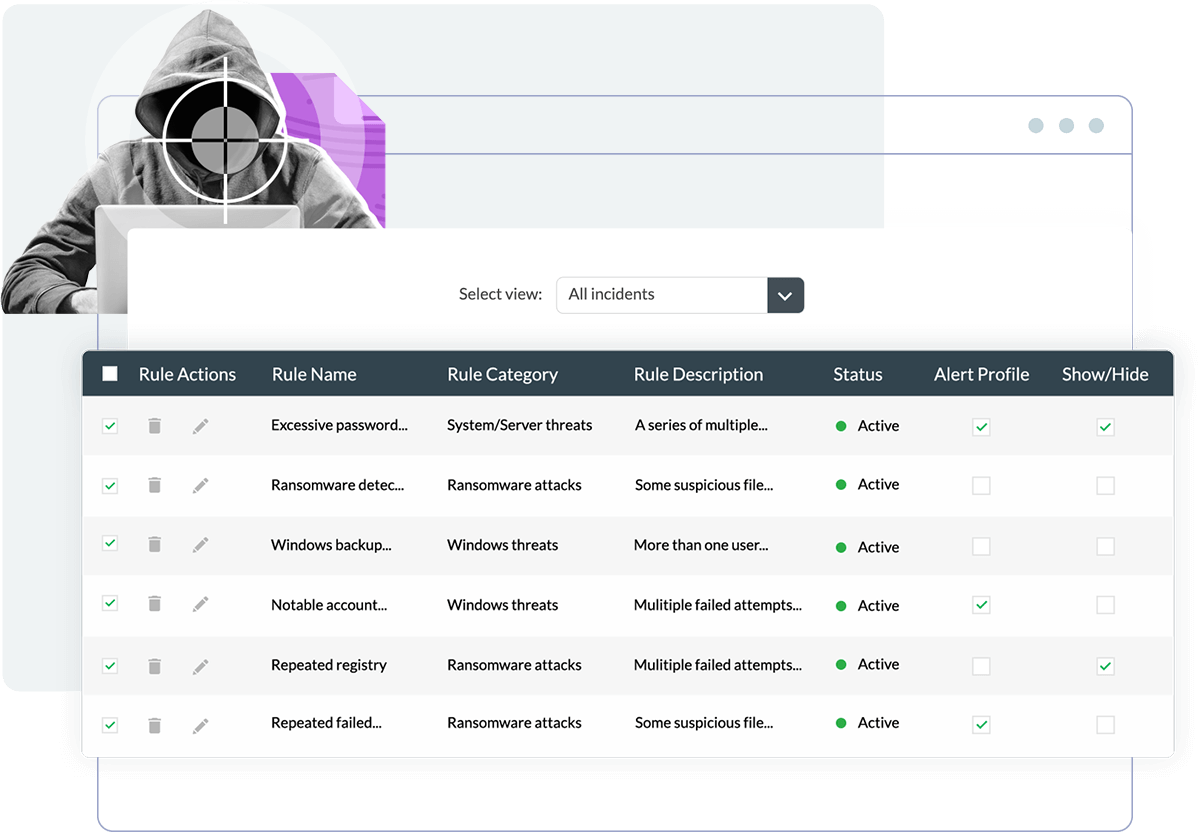

Détection des menaces basée sur des règles

Détection des menaces basée sur des règles avec un puissant module de corrélation

La détection des menaces basée sur des règles s'effectue en appliquant un ensemble de règles et en observant si les événements sur le réseau correspondent aux critères de la règle. Cette technique est bien connue et largement utilisée pour détecter les menaces connues et les indicateurs de compromission, tels que les attaques par force brute et les attaques par ransomware.

Log360 Cloud dispose d'un puissant moteur de corrélation qui vous permet :

- Créez des alertes basées sur des règles pour les menaces connues, les indicateurs de compromission, etc.

- Soyez averti lorsqu'une activité malveillante connue est détectée dans votre réseau.

- Obtenir une vue chronologique de l'ordre des événements pour chaque menace potentielle identifiée.

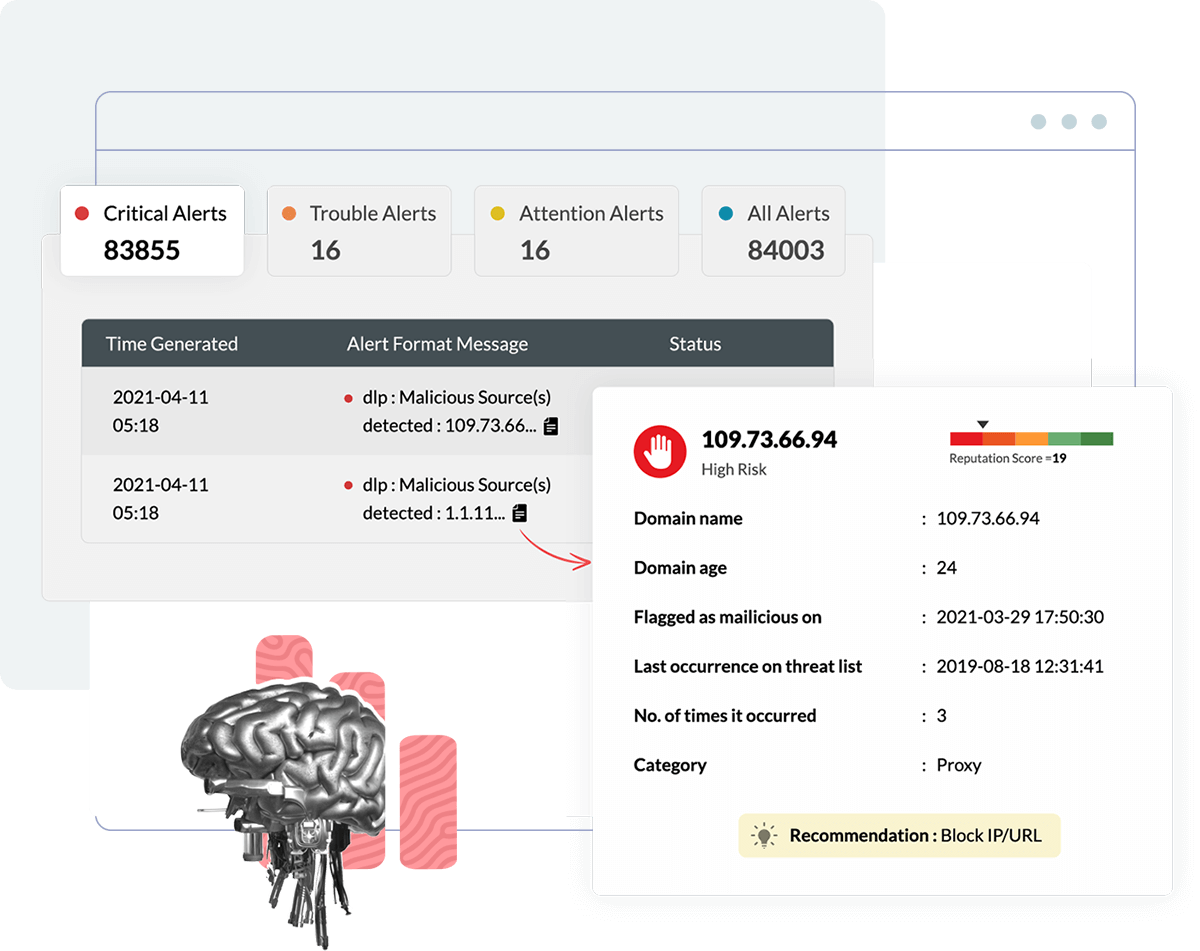

Analyse des menaces

Renseignements préconfigurés sur les menaces et analyse avancée des menaces

Le renseignement sur les menaces est un référentiel d'informations sur toutes les menaces connues dans le monde. Grâce à sa capacité à fournir un contexte aux données des logs, le renseignement sur les menaces permet aux organisations de décider quels indicateurs doivent être prioritaires et lesquels doivent être ignorés.

Log360 Cloud est livré avec un module de renseignement sur les menaces entièrement configuré qui met automatiquement à jour les données sur les menaces à partir de sources ouvertes et commerciales fiables. Il dispose également d'un module complémentaire d'analyse avancée des menaces qui comprend une liste affinée d'IP, d'URL et de domaines malveillants avec des scores de réputation indiquant la gravité de la menace potentielle.

Avec Log360 Cloud, vous pouvez :

- Obtenir des informations actualisées sur les URL et IP malveillantes, ainsi que sur leur réputation.

- Soyez averti dès qu'une source malveillante interagit avec votre environnement IT.

Conformité du cloud

Rapports de conformité et alertes de violation prêts pour l'audit

Les organisations sont souvent tenues de démontrer qu'elles respectent diverses normes et réglementations en matière de sécurité lors des audits de conformité, en produisant les rapports correspondants, en conservant les données des logs sur de longues périodes et en surveillant les violations afin de s'assurer que leur entreprise ne se retrouve pas en situation de non-conformité.

Un système de gestion de la conformité aide à faire tout cela, vous permettant d'être au sommet de votre jeu de conformité tout le temps. Log360 Cloud a un système de gestion de la conformité intégré pour vous aider à répondre aux exigences de conformité pour les mandats réglementaires tels que PCI DSS, FISMA, GLBA, SOX, HIPAA, et ISO 27001.

Avec Log360 Cloud, vous pouvez :

- Obtenez des modèles de rapports prêts pour l'audit.

- Contrôler la conformité sur des tableaux de bord dédiés.

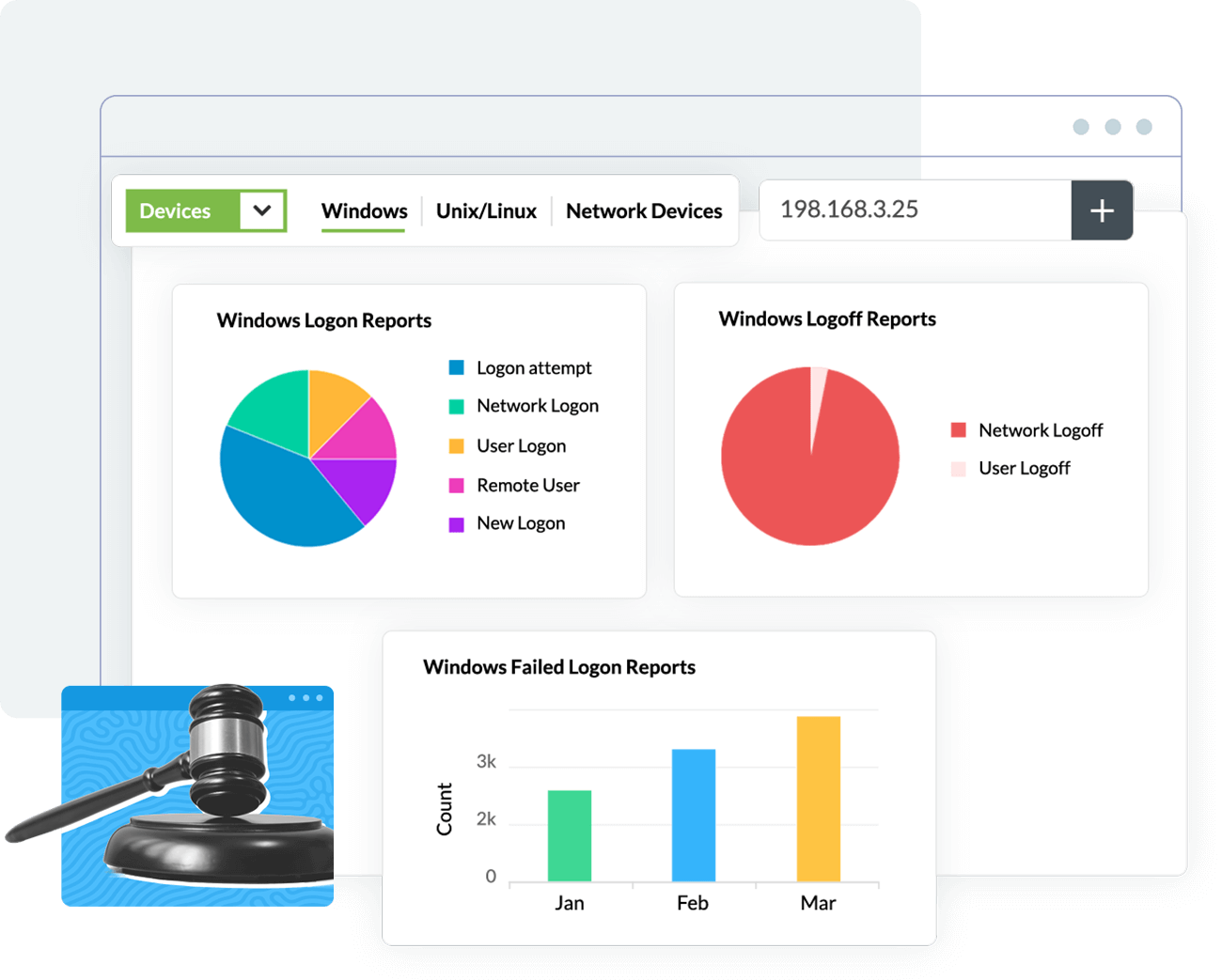

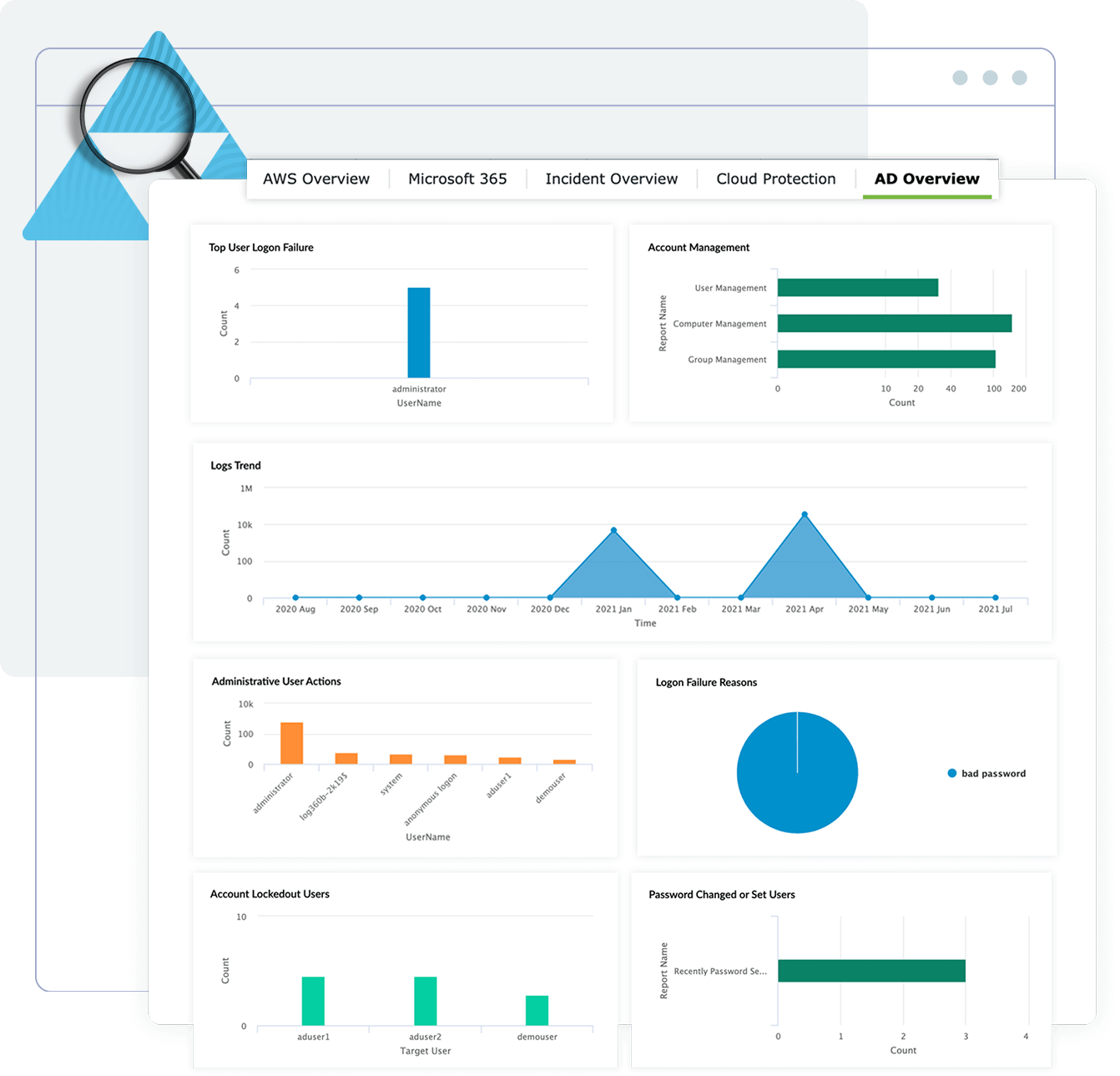

Audit AD en temps réel

Gardez votre Active Directory sous surveillance

Votre Active Directory est constamment exposé au risque de modifications de configuration non autorisées. Il constitue également une cible facile pour les attaquants en raison de son architecture complexe et de ses failles faciles à exploiter. Il est donc essentiel de suivre les activités de l'Active Directory et de surveiller les changements en temps réel.

Log360 Cloud vous aide à obtenir une visibilité complète de l'environnement AD avec la commodité du cloud. Vous obtenez des tableaux de bord interactifs, des rapports prédéfinis et des alertes instantanées pour rationaliser votre audit AD.

Avec Log360 Cloud, vous pouvez :

- Générer des rapports et des alertes en temps réel sur toutes les modifications granulaires apportées aux objets AD.

- Suivre les activités de connexion et de déconnexion des utilisateurs et recevoir des alertes en temps réel en cas d'activités de connexion suspectes.

- Suivre toutes les activités impliquant des modifications d'utilisateurs, d'ordinateurs, de groupes de sécurité, de groupes de distribution, d'OU et de GPO.

- Surveiller les actions des administrateurs pour se prémunir contre les abus de privilèges, les escalades de privilèges et les mouvements latéraux.

- Mettre en corrélation les actions AD avec d'autres événements du réseau pour une détection étendue des menaces.

Êtes-vous un MSSP ?

Améliorez vos services de sécurité avec Log360 Cloud MSSP edition. Déployez une gestion centralisée des logs, une analyse des menaces et une gestion de la conformité à grande échelle.

Essai gratuitRenforcez votre posture de cybersécurité avec un SIEM depuis le cloud

- CASB à partir du cloud

- Logging AWS

- Stockage des logs dans le cloud

- Gestion des incidents

- Enquête sur les menaces

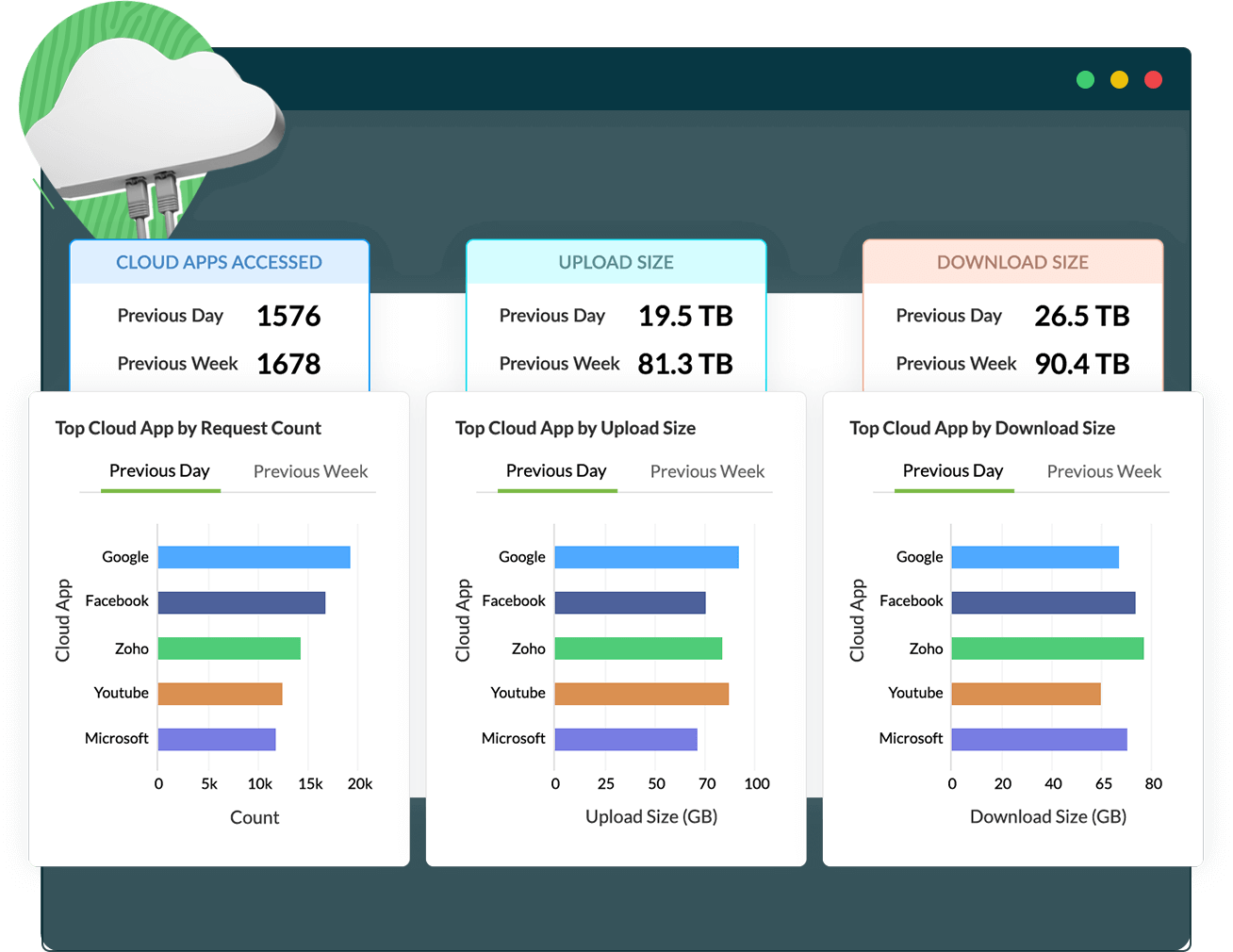

CASB à partir du cloud

Mettre en place un CASB pour contrôler l'utilisation des applications cloud

La surveillance de l'utilisation des applications cloud est nécessaire pour réguler l'accès aux données sensibles dans le cloud. L'utilisation d'applications non autorisées, ou shadow IT, réduit la visibilité de l'activité de l'utilisateur, ce qui permet aux acteurs de la menace de se faufiler confortablement dans leurs plans néfastes.

Un CASB vous donne la possibilité de découvrir les applications fantômes et leurs principaux utilisateurs. Avec une solution SIEM cloud telle que Log360 Cloud, ces données peuvent être utilisées pour construire plus de contexte autour des activités des acteurs de la menace, ce qui facilite la détection des actions malveillantes dans votre réseau.

Avec Log360 Cloud, vous pouvez :

- Effectuer un contrôle de l'IT parallèle (shadow IT).

- Suivez l'utilisation de vos applications cloud.

- Obtenez des informations sur les applications et les utilisateurs.

- Suivre l'utilisation d'applications non approuvées et les interdire.

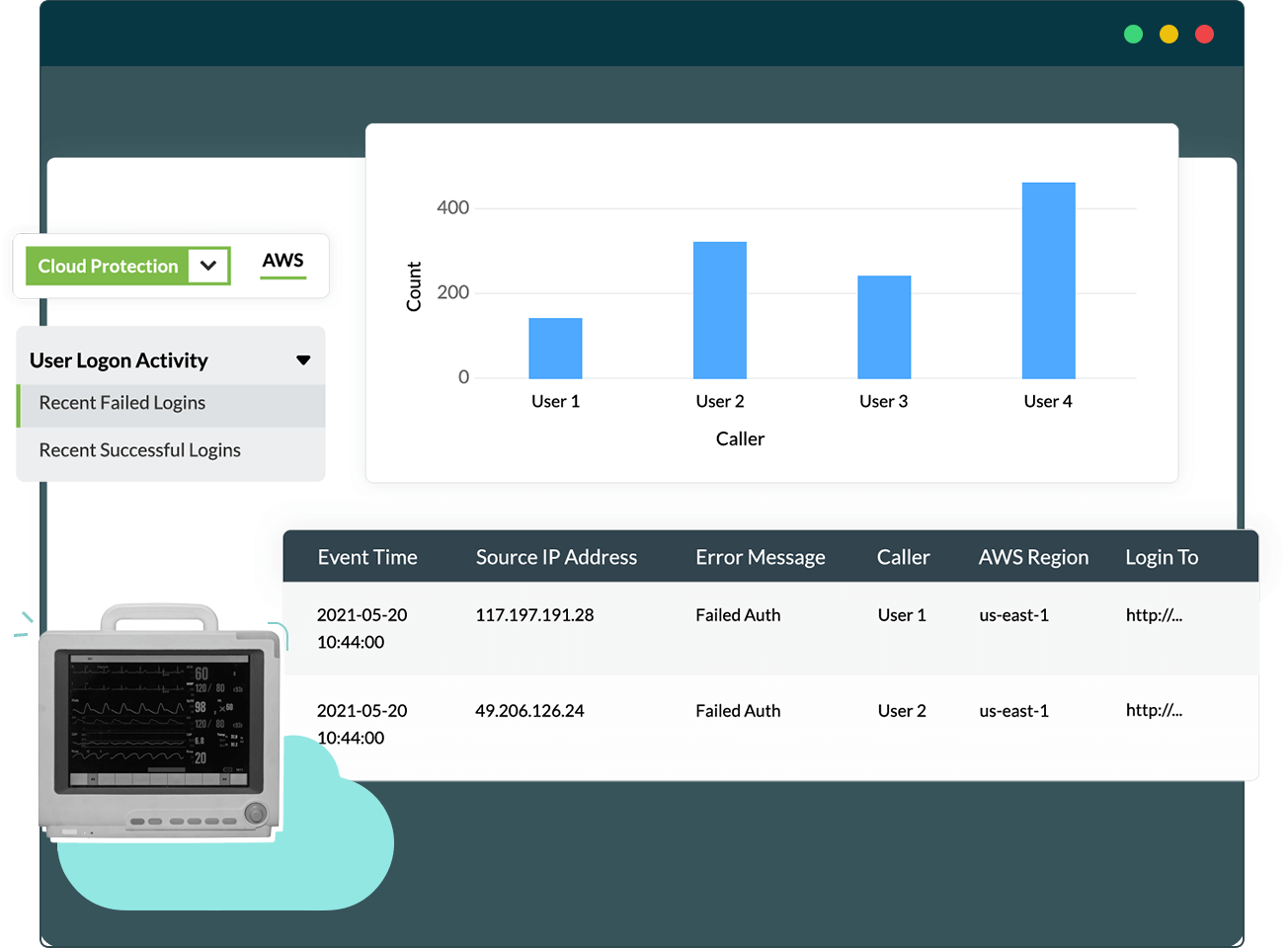

Logging AWS

Surveillez votre environnement cloud AWS

Les logs AWS CloudTrail, les logs d'accès aux serveurs S3 et les logs d'accès à l'Elastic Load Balancing (ELB) enregistrent les accès aux données et contiennent des détails sur chaque demande, tels que le type de demande, les ressources spécifiées dans la demande, l'heure et la date de traitement de la demande, le chemin d'accès à la demande et le volume de trafic. Ces logs sont très utiles pour comprendre les schémas d'accès aux données, effectuer des audits de sécurité, analyser les erreurs de configuration, etc.

Log360 Cloud prend en charge la collecte de logs sans agent pour trois types de logs AWS : Les logs AWS CloudTrail, les logs AWS S3 et les logs d'accès ELB. Il fournit également :

- Tableaux de bord interactifs pour les trois types de logs AWS.

- Rapports catégoriels pour l'activité de connexion des utilisateurs, l'audit des modifications de fichiers, les changements de configuration du pare-feu, l'activité du cloud privé virtuel, l'activité de l'IAM, et bien plus encore.

- Fonctionnalité de recherche sur l'ensemble du réseau pour répondre à des critères d'enregistrement spécifiques.

- Alerte en temps quasi réel en cas d'événements critiques.

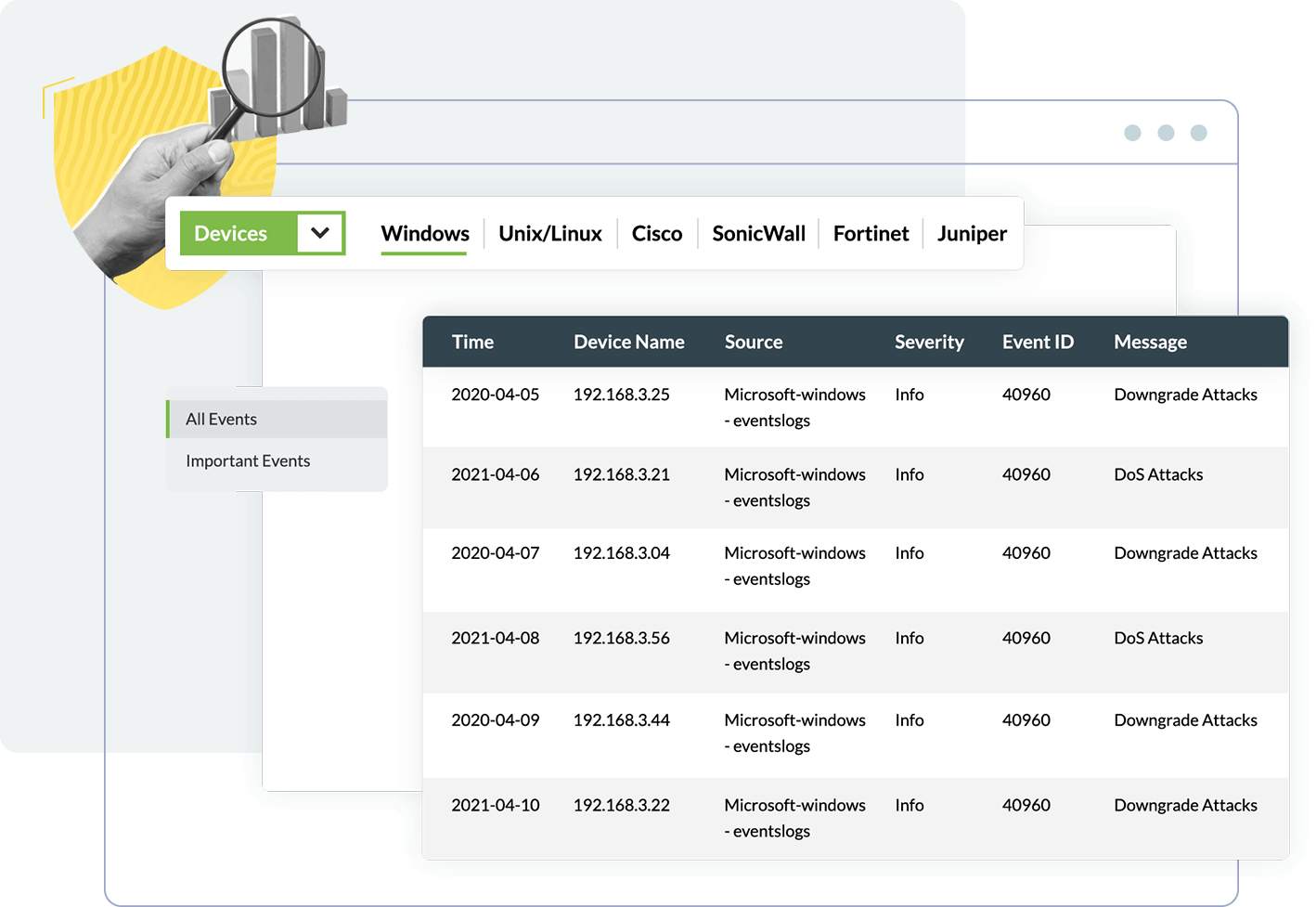

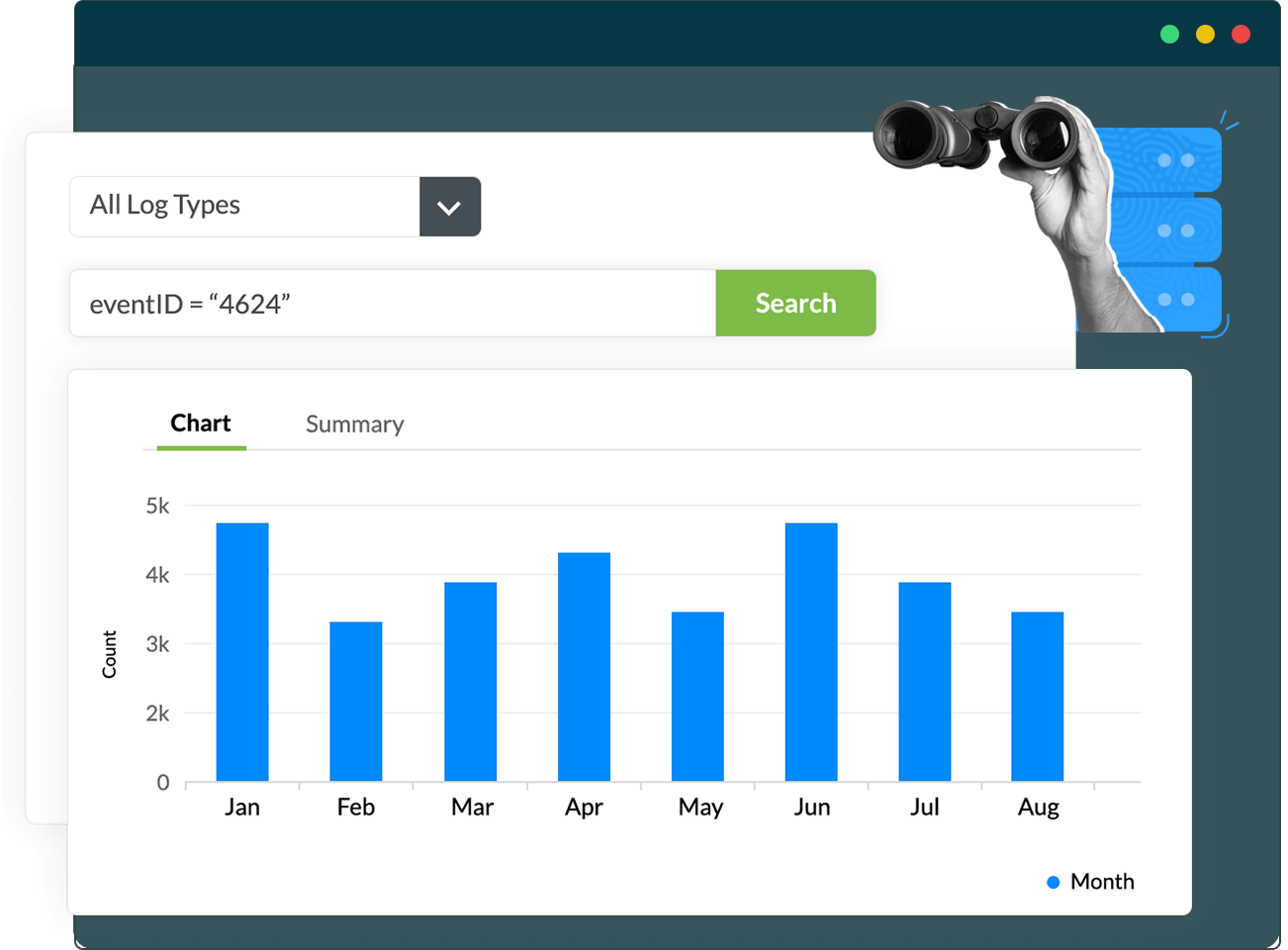

Stockage des logs dans le cloud et analyse légale

Stockez, recherchez, archivez et gérez tous vos logs

Regroupez les logs des appareils critiques et stockez-les en toute sécurité sur notre plateforme cloud. Log360 Cloud vous permet d'archiver les logs au besoin, à des fins de conformité ou autres.

Log360 Cloud dispose également d'une fonctionnalité de recherche intuitive et flexible qui permet d'explorer rapidement les logs bruts et de récupérer les résultats de votre requête de recherche. Les critères de recherche peuvent être constitués de jokers, de phrases et d'opérateurs booléens. L'administrateur de la sécurité peut effectuer une recherche par ID d'événement, gravité, source, nom d'utilisateur, adresse IP, ou une combinaison de tous ces critères pour répondre à toutes les exigences de recherche.

Log360 Cloud vous permet :

- Effectuer des recherches à grande vitesse à l'aide de requêtes SQL.

- Effectuer des recherches par mots-clés, phrases, booléennes, groupées et étendues.

- Sauvegarder les recherches pour les consulter ultérieurement.

- Archiver et stocker les logs pour assurer la conformité.

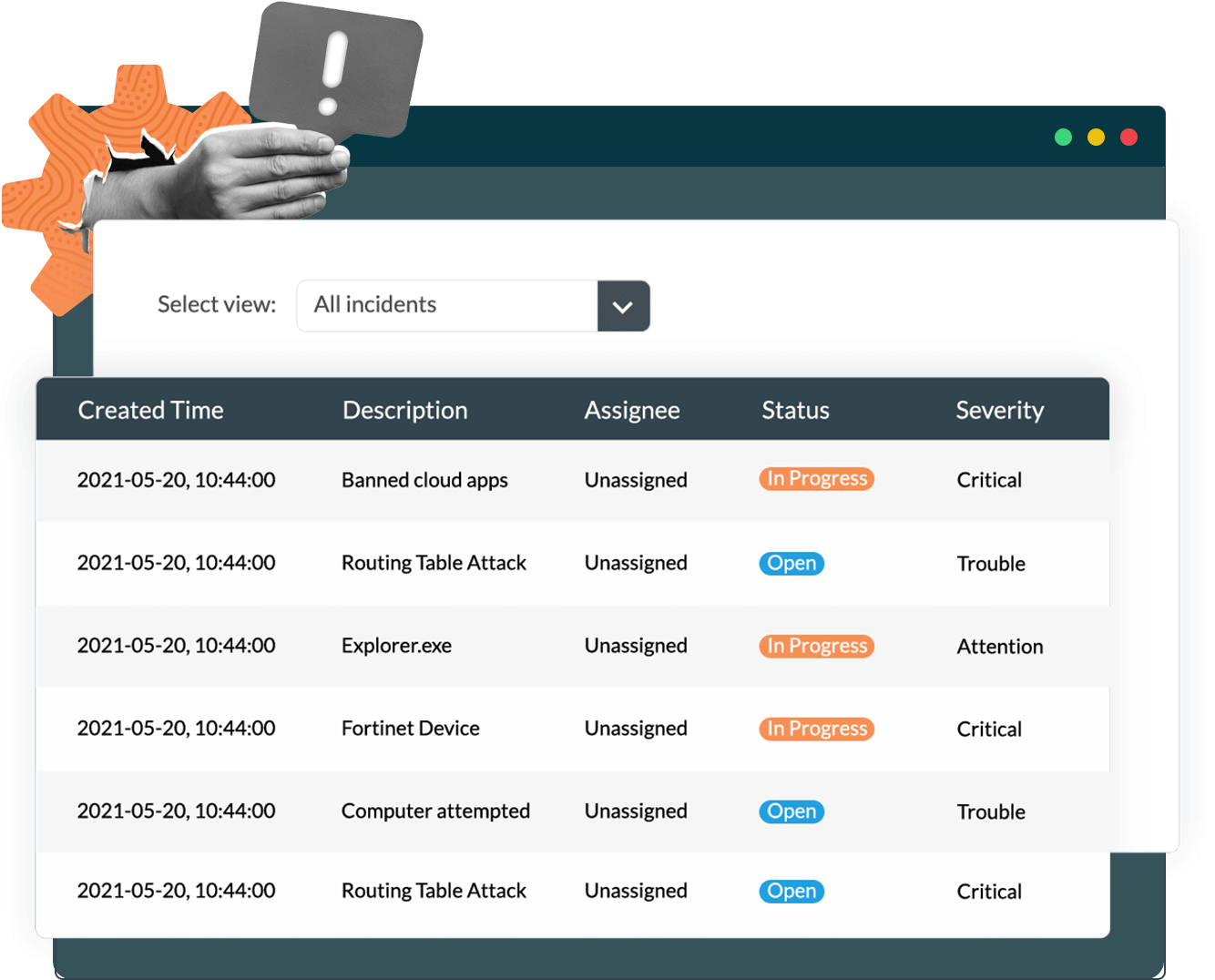

Gestion des incidents

Marquer et gérer les incidents depuis le cloud

La gestion des incidents est le processus d'identification, d'attribution et de résolution des incidents dans votre réseau. Les capacités de gestion des incidents de Log360 Cloud garantissent que vous maniez tout incident de sécurité d'intérêt de manière méthodique et facile. Les administrateurs de sécurité peuvent assigner des incidents aux techniciens et suivre leurs progrès. Ils peuvent également établir automatiquement des règles d'affectation pour attribuer des tickets pour les problèmes critiques sous leur surveillance.

Log360 Cloud vous aide à accélérer le processus de résolution des incidents. Vous pouvez :

- Marquer et assigner les incidents aux techniciens, et suivre l'état de la résolution dans la solution.

- Transférer les incidents vers des outils de billetterie tiers tels que ServiceDesk Plus, Zendesk et Kayako.

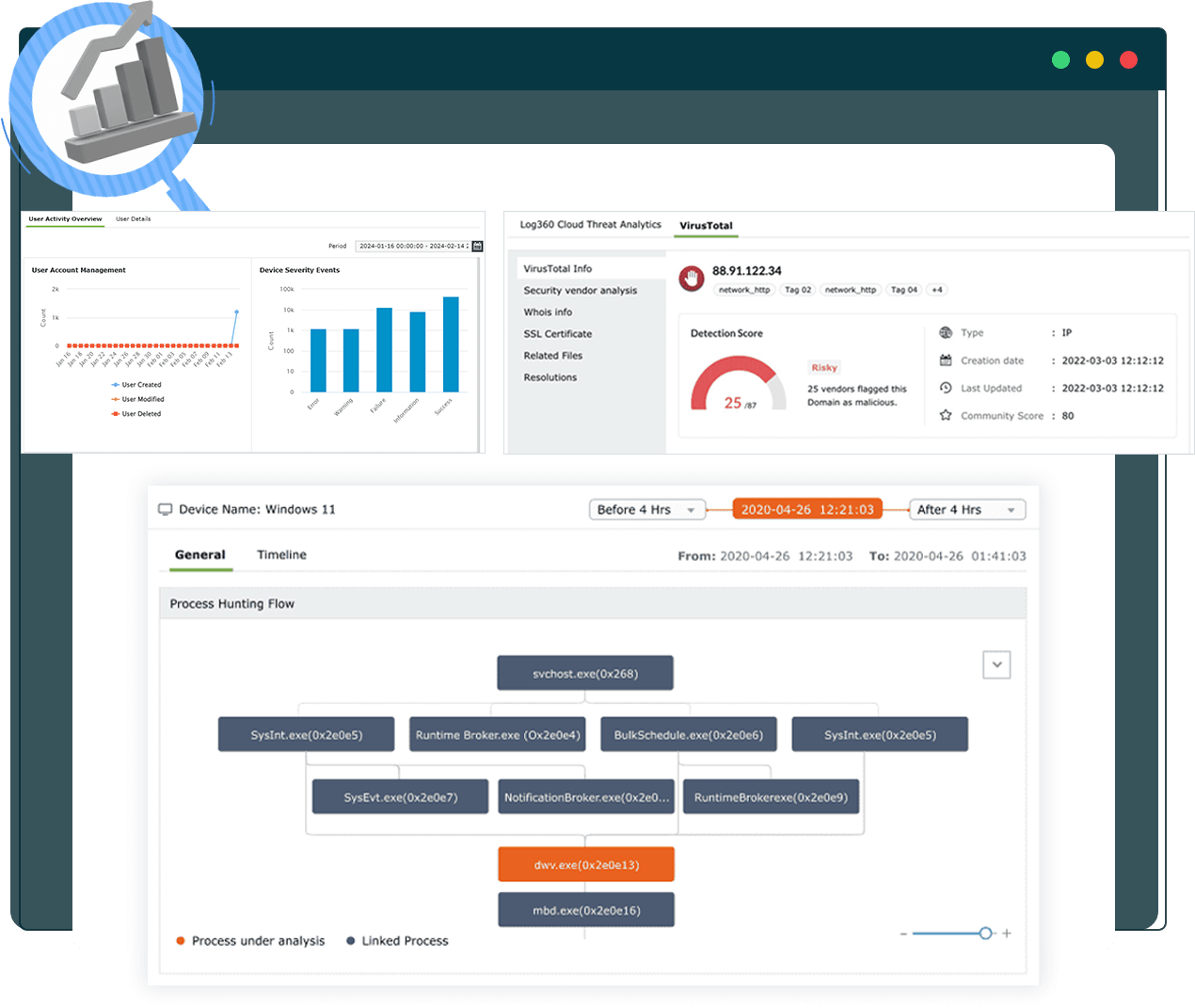

Enquête sur les menaces

Chasser et enquêter sur les menaces avec l'Incident Workbench

Minimisez le temps nécessaire à la validation des incidents de sécurité, et chassez et enquêtez efficacement sur les menaces grâce à l'Incident Workbench de Log360 Cloud, une console analytique exclusive pour les entités numériques principales telles que les utilisateurs, les appareils, les processus et les sources de menaces externes. L'atelier d'incidents incorpore les intégrations suivantes :

- Aperçu de l'activité de l'utilisateur

- Analyse avancée des menaces, y compris des flux de menaces externes tels que VirusTotal

- Arbres de chasse du processus

Ajoutez plusieurs profils analytiques et enregistrez l'instance comme preuve dans la console de gestion des incidents.

Démarrer avec 50GB gratuits

Aucune carte de crédit n'est requise.

50 GB Stockage

- Stockage de 50 GB

- 15 jours Conservation des données

- 7 jours Rétention de la recherche

75 GB Stockage

+- 90 jours Conservation des données

- 30 jours Rétention de la recherche

- 20 Profils d'alerte

150 GB Stockage

+- 180 jours Conservation des données

- 60 jours Rétention de la recherche

- 50 profils d'alerte

- 10 Règles de corrélation

- Transfert de logs

150 GB Stockage

+- Stockage personnalisable par l'utilisateur Rétention

- 90 jours Rétention de la recherche

- 70 Profils d'alerte

- 20 Règles de corrélation

- Transfert de logs

FAQ sur Log360 Cloud SIEM :

Qu'est-ce que le SIEM-as-a-service ?

SIEM-as-a-service (Security Information and Event Management) est une solution basée sur le cloud qui fournit une analyse en temps réel des alertes de sécurité générées par divers matériels et applications de réseau.

Les principales caractéristiques sont les suivantes :

- Collecte et agrégation de logs provenant de sources multiples

- Détection des menaces et alerte en temps réel

- Capacités de réponse automatisée aux incidents

- Rapport et gestion de la conformité

- Infrastructure cloud évolutive managée par le fournisseur de services

Grâce au SIEM cloud, les entreprises n'ont plus besoin de maintenir une infrastructure SIEM complexe sur site, offrant ainsi une solution de sécurité plus flexible et souvent plus rentable.

Quand les entreprises devraient-elles choisir un SIEM dans le cloud plutôt qu'un

SIEM on-premise ?

Les organisations devraient envisager un SIEM dans le cloud plutôt que des solutions on-premise dans les scénarios suivants :

- Ressources informatiques limitées : Lorsqu'il y a un manque d'expertise interne pour gérer une infrastructure SIEM complexe.

- Considérations relatives aux coûts : Afin d'éviter des dépenses initiales importantes pour le matériel et les licences logicielles.

- Besoins d'évolutivité : Pour les entreprises qui connaissent une croissance rapide ou une demande fluctuante.

- Une main-d'œuvre dispersée : Pour mieux soutenir les employés répartis sur plusieurs sites.

- Déploiement plus rapide : Lorsqu'il est nécessaire de mettre en œuvre rapidement des capacités SIEM.

- Désir de mises à jour continues : Bénéficier des dernières informations sur les menaces et des mises à jour des fonctionnalités sans intervention manuelle.

- Exigences de conformité : Pour répondre plus facilement aux normes réglementaires qui exigent une gestion robuste des logs et une surveillance de la sécurité.

Comment Log360 Cloud assure-t-il la sécurité de mes données de logs ?

Log360 Cloud utilise plusieurs couches de sécurité pour protéger vos données sensibles :

- Cryptage : Toutes les données sont cryptées à la fois en transit et au repos à l'aide de protocoles de cryptage conformes aux normes de l'industrie.

- Contrôles d'accès : Des contrôles d'accès stricts basés sur les rôles et une authentification multifactorielle sont mis en œuvre pour empêcher tout accès non autorisé.

- Isolation des données : Les données de chaque client sont logiquement séparées pour garantir la confidentialité des données.

- Conformité : Le service adhère aux principales normes de conformité, notamment ISO/IEC 27001, 27017 et 27018 ; SOC 2 (y compris SOC 2 + HIPAA) ; SOC 1 (SSAE 18 & ISAE 3402 Type II) ; et ISO 9001:2015.

- Des audits réguliers : Des audits de sécurité et des tests de pénétration sont effectués périodiquement afin d'identifier les vulnérabilités potentielles et d'y remédier.

- Redondance : Les données sont répliquées dans plusieurs centres de données sécurisés afin de garantir une haute disponibilité et des capacités de reprise après sinistre.

- API sécurisées : Toutes les intégrations et tous les transferts de données utilisent des API sécurisées avec des mécanismes d'authentification appropriés.

- Surveillance : Surveillance continue de l'infrastructure cloud pour détecter toute anomalie de sécurité ou menace potentielle.

Démarrez avec la gestion sécurisée des logs

dans le cloud en quelques minutes

- S'inscrire gratuitementAucune carte de crédit n'est requise.

- Demande de démo

Derniers blogs

- Le Patch Tuesday de janvier 2025 propose des correctifs pour 159 vulnérabilités, dont 8 zero-days.

- Le Patch Tuesday de décembre 2024 apporte des correctifs pour 72 vulnérabilités, dont 1 zero-day

- Le Patch Tuesday de novembre 2024 propose des correctifs pour 89 vulnérabilités, dont 4 zero day.

- Le Patch Tuesday d'octobre 2024 contient des correctifs pour 117 vulnérabilités, dont 5 zero-days.

Dernières mises à jour

- PAM360 : Nouvelle version 7400

- Network Configuration Manager : Nouvelle version 12.8.522

- OpManager : Nouvelle version 12.8.405

- Applications Manager : Nouvelle version 174500

- ADAudit Plus : Nouvelle version 8500

- Firewall Analyzer : Nouvelle version 12.8.511

- ServiceDesk Plus : Nouvelle version 14940

- Log360 : Nouvelle version