Éviter les attaques sur les fichiers grâce à un contrôle d'accès efficace basé sur les rôles.

Qu'est-ce que le contrôle d'accès basé sur les rôles ?

Le contrôle d'accès basé sur les rôles (RBAC) est la technique qui consiste à attribuer des droits d'accès aux utilisateurs de votre entreprise en fonction de leur rôle et des tâches qu'ils accomplissent. Cette méthode garantit que les utilisateurs et les ordinateurs ne peuvent avoir que les niveaux d'accès qui les concernent.

Pourquoi avons-nous besoin d'un contrôle d'accès basé sur les rôles ?

Les périphériques de stockage malveillants peuvent faciliter de nombreuses attaques sur des fichiers, telles que l'attaque "Read It Twice". Une fois qu'un support de masse amovible infecté est connecté à un ordinateur, il peut modifier le contenu des fichiers de ce système et verrouiller ses fichiers. Assurez-vous de ne pas négliger les supports amovibles non autorisés qui tentent d'accéder à vos systèmes. Décidez de quels périphériques nécessitent quel accès.

Comment le contrôle d'accès basé sur les rôles contribue à éviter les attaques sur les fichiers ?

Attribuer un contrôle d'accès basé sur les rôles.

L'accès basé sur les rôles fait référence aux droits d'accès qui peuvent être attribués à un utilisateur ou à un ordinateur dans une entreprise. Les droits d'accès comprennent : la définition d'une autorisation de lecture seule, le blocage de la copie de données à partir de périphériques USB et la définition d'un accès limité en écriture.

Vous pouvez permettre aux spécialistes du marketing de votre entreprise d'avoir un accès en lecture seule, tandis que les analystes financiers peuvent avoir un accès en lecture et en écriture à leurs ordinateurs respectifs et qu'un administrateur réseau peut être autorisé à copier des fichiers depuis ou vers des supports amovibles.

Créez des permissions de façon méthodiques et réutilisez-les.

Analysez et comprenez les différents rôles dont votre entreprise a besoin. Créez des groupes personnalisés pour les différents rôles et attribuez les droits d'accès qui se rapportent à chaque rôle. Associez ces rôles aux utilisateurs concernés en fonction de leurs rôles et des tâches qu'ils accomplissent. Gagnez du temps en réutilisant ces rôles chaque fois que vous souhaitez ajouter un nouvel ordinateur ou un nouvel utilisateur à ce groupe.

Fournir un accès exclusif à des utilisateurs spécifiques.

Excluez les noms d'utilisateur si vous voulez les soustraire à un groupe particulier de contrôle d'accès basé sur les rôles. Les utilisateurs exclus peuvent utiliser leurs identifiants de connexion pour accéder aux ordinateurs et aux fichiers, et passer outre les stratégies au niveau de la machine.

Ajoutez, modifiez ou retirez facilement les autorisations d'accès aux fichiers.

Enregistrez facilement les nouveaux employés ou ordinateurs dans les groupes personnalisés existants. Ajoutez et modifiez rapidement les autorisations d'accès lorsque cela est nécessaire. Retirer le niveau d'accès d'un utilisateur ou d'un ordinateur en cas d'activités suspectes.

Intégrez les utilisateurs tiers en leur attribuant des rôles prédéfinis.

Créer un groupe personnalisé pour les utilisateurs tiers tels que les entrepreneurs, les sous-traitants et les vendeurs. Grâce à un contrôle d'accès basé sur des rôles, vous pouvez définir pour eux un accès en lecture seule et les empêcher de copier sur votre ordinateur des données provenant d'un périphérique externe afin de prévenir les attaques par logiciels malveillants, qu'elles soient intentionnelles ou non.

Avantages du contrôle d'accès basé sur des rôles.

Améliorez votre efficacité opérationnelle.

La mise en œuvre d'un contrôle d'accès basé sur des rôles vous évite de changer fréquemment les mots de passe du système chaque fois qu'il y a un changement de rôle dans votre entreprise.

Conformez-vous aux exigences réglementaires sans difficulté.

Quel que soit le type d'entreprise, il est essentiel de gérer efficacement l'accès aux données et leur utilisation. Le contrôle d'accès basé sur des rôles vous permet de rester en conformité avec les réglementations telles que GDPR, HIPAA, SOX, et plus encore.

Tenez à distance les éventuelles violations de données.

En limitant l'accès aux informations sensibles, vos données sont maintenues à l'écart des actions internes malveillantes ou involontaires. Il n'est plus possible de supprimer ou de modifier vos données !

Réduisez les risques d'erreur lors de l'attribution des autorisations d'accès aux utilisateurs.

Des stratégies méthodiques et reproductibles vous évitent de commettre des erreurs lors de l'ajout de nouveaux utilisateurs ou ordinateurs sur le réseau. Pour définir un rôle, il suffit de sélectionner un nom d'utilisateur ou un nom d'ordinateur dans la liste de Windows Active Directory.

Améliorez la sécurité grâce à un contrôle d'accès basé sur des rôles.

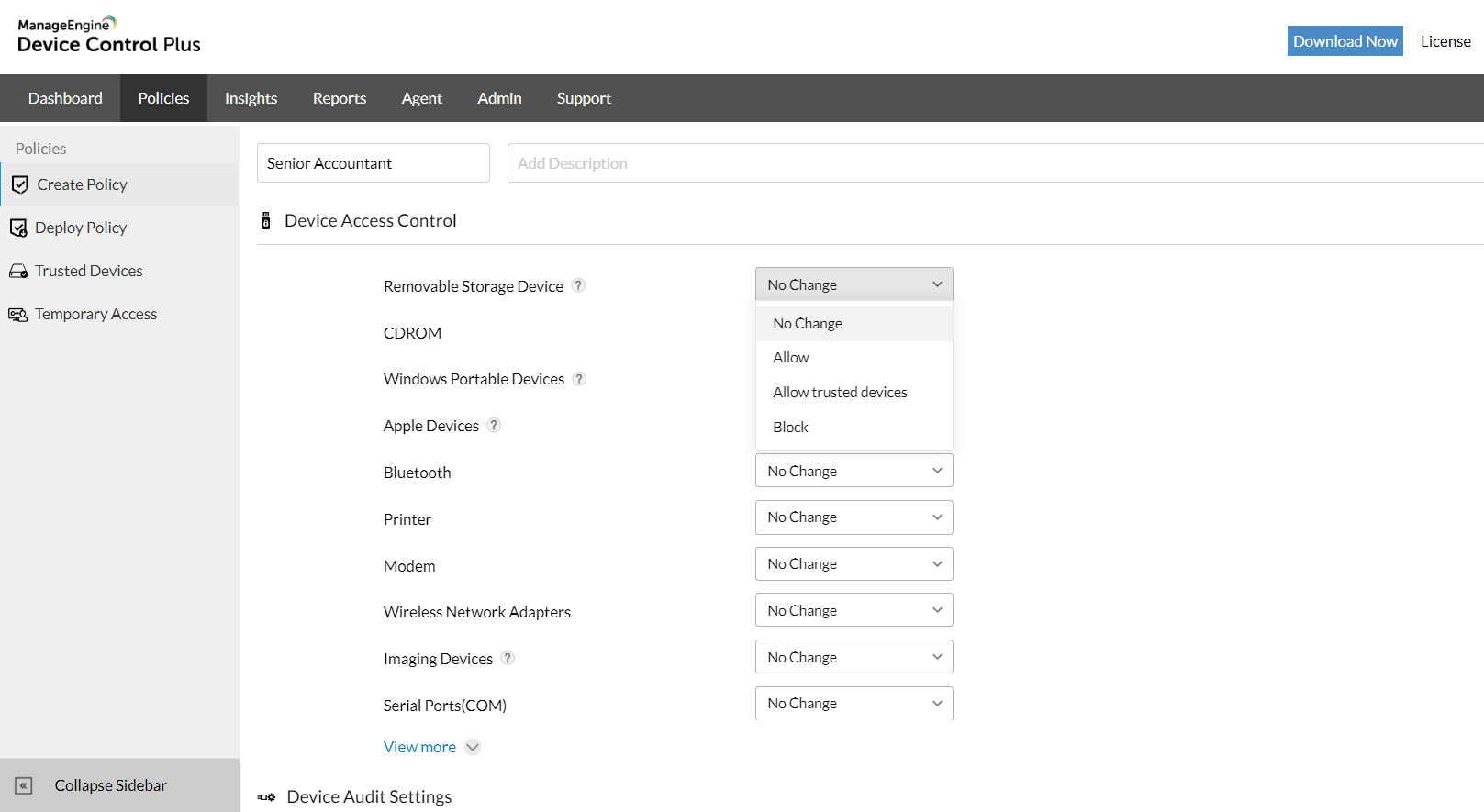

Device Control Plus recommande d'activer par défaut les fonctions "autorisation en lecture seule" et "blocage de la copie de fichiers à partir de périphériques externes" pour interdire automatiquement l'accès aux périphériques non autorisés. Par exemple, lorsqu'une nouvelle personne tente de connecter un périphérique tel qu'un téléphone portable à votre terminal, la stratégie de contrôle d'accès basée sur les rôles refuse l'accès par défaut. En outre, vous pouvez bloquer l'utilisation de l'USB sur chaque ordinateur pour chaque employé, en attribuant simplement une seule stratégie.

Pour éviter les attaques sur des fichiers en raison de privilèges d'accès excessifs, téléchargez une version d'essai gratuite de 30 jours de Device Control Plus et testez ces fonctionnalités par vous-même !