- La gestion et l'audit de la sécurité du réseau

- La gestion des comptes et des droits utilisateurs

- La gestion des informations et des évènements de sécurité

- La gestion des accès privilégiés

- La mise en conformité réglementaire

- Les contrôles internes

Aujourd'hui, les entreprises font face à des menaces de sécurité sans précédent. Alors que les organisations adoptent de nouvelles technologies, de nouvelles menaces continuent de proliférer. Les appareils mobiles, le cloud computing et la virtualisation ont rendu la sécurité de l'entreprise d'autant plus complexe et difficile et plus essentiel que jamais.

Lorsque vous regardez un peu plus en profondeur les incidents de sécurité tels que les vols d'identité, les infractions, les attaques DoS et autres failles de sécurité, vous découvrez généralement que les mesures de sécurité de base n'ont pas été conduites correctement. Et les dommages vont au-delà de mettre en danger l'infrastructure et les informations de la société. Avec les réseaux sociaux, les mauvaises nouvelles circulent vite. C'est pourquoi des menaces contre votre entreprise peuvent même entacher son image de marque pour toujours.

La lutte contre les cyber-menaces sophistiquées impose de mettre en place une stratégie à plusieurs volets intégrant un ensemble complexe d'activités :

- Déployer des équipements de sécurité

- Renforcer les politiques de sécurité

- Contrôler l'accès aux ressources

- Surveiller les évènements, analyser les logs

- Détecter les vulnérabilités

- Gérer les patches

- Détecter les changements

- S'assurer de la conformité

- Surveiller le trafic

De plus, bien que définir des mesures de sécurité soit fondamental, s'assurer du respect des nombreuses réglementations est devenu une partie intégrante de la sécurité de l'entreprise.

ManageEngine dispose d'une gamme de solutions de gestion de la sécurité pour entreprise aux prix abordables. Elles vous aident à construire une forteresse sécurisée afin de rester en sécurité, d'assurer la continuité des métiers et d'améliorer la productivité.

Une périphérie solide - Security Manager Plus

Identifiez les failles et protégez vos frontières

La première étape dans la construction d'une forteresse est de sécuriser vos frontières, comprendre vos vulnérabilités et prendre des mesures de protection. Pour avoir une périphérie solide dans les entreprises, il faut :

- Scanner votre réseau, créer un inventaire des équipements actifs du réseau

- Identifier les vulnérabilités du réseau et les corriger rapidement

- Détecter les patchs, correctifs et mises à jour de sécurité manquants sur Windows et Linux et les déployer rapidement

- Gérer les changements de fichiers, de dossiers et de registres Windows

- Rester informé avec des rapports d'audit sur les ports ouverts, le matériel et les logiciels

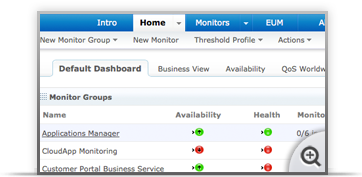

Les tours de guet - EventLog Analyzer et Firewall Analyzer

Surveillez, analysez et enregistrez les logs et les alertes sur les menaces de sécurité internes et externes

Les tours de guet d'une forteresse fournissent une aide précieuse en observant les événements aux alentours et en protégeant contre les menaces potentielles. Dans les entreprises, garder un œil attentif sur le journal des événements, les logs des applications et les logs provenant des dispositifs de sécurité périmétriques est essentiel pour protéger l'organisation des menaces internes et externes et optimiser les performances. Pour cela il faut :

- Collecter, analyser, rapporter, alerter et archiver automatiquement les logs des hôtes Windows, les Syslog des hôtes Unix et des périphériques et les logs d'application à partir des serveurs et des bases de données

- Suivre, analyser et faire des rapports sur les logs provenant des pare-feu et autres dispositifs de sécurité périmétriques

- Faire du Troubleshooting sur les problèmes de réseau et optimiser l'utilisation et les performances de la bande passante

- Une visibilité complète sur les menaces de sécurité internes et externes

- Satisfaire les exigences de conformité et les audits réglementaires pour SOX, PCI, FISMA, et autres

ADAudit Plus et Exchange Reporter Plus

Active Directory, les serveurs Exchange et les serveurs de fichiers sont comme les trésors d'un royaume. Surveiller l'accès des utilisateurs à cette richesse de données et auditer les changements dont elles font l'objet sont les deux étapes primordiales qui mènent vers la voie de la conformité et de la sécurité informatique.

- Audit des changements d'Active Directory : Obtenez des informations à propos de "qui" fait "quoi" comme changement dans Active Directory ainsi que "quand" et depuis "où".

- Intelligence de l'identité et des accès : Agissez en vous appuyant sur vos connaissances sur les identités et les accès de votre organisation, et prenez des décisions d'affaires cruciales plus "confortablement".

- L'accès utilisateur et le suivi de l'activité : Surveillez les fichiers auxquels ont accès les utilisateurs et quelles sont les opérations qu'ils effectuent sur ces fichiers.

- Audit des serveurs Exchange : Prenez connaissance des changements tels que les modifications d'autorisations des boîtes mail effectuées par les utilisateurs sur un serveur Exchange. Conservez les paramètres et les serveurs des boîtes mail en sécurité.

- Intelligence des serveurs Exchange : statistiques sur le trafic des emails, taille des boîtes mail, rapports sur leur contenu. Obtenez toutes les données nécessaires pour sécuriser les serveurs Exchange et améliorer leurs performances.

Les données des logs Active Directory et Exchange nécessitent d'être remaniées et correctement présentées dans un format propice à la prise de décision. Ces deux outils vous permettent de faire cela instantanément.

Une chambre secrète - Password Manager Pro

Protégez les clés de votre royaume

Après la construction de la forteresse, les clés de votre royaume doivent être protégées. Une périphérie solide vous protège seulement contre les attaques extérieures. Mais, pour vous protéger des attaques venant de l'intérieur, vous avez besoin d'une «chambre secrète» centralisée et sécurisée pour mettre en sécurité vos clés et contrôler les accès privilégiés. Au sein d'une entreprise vous devez :

- Stocker, gérer et contrôler les accès de façon sécurisé aux informations sensibles telles que les mots de passe, les documents et les identités numériques

- Éliminer les failles de sécurité

- Améliorer la productivité informatique en automatisant les changements fréquents de mot passe nécessaires dans les systèmes critiques

- Établir des contrôles de prévention et de détection grâce à des workflows d'approbation et des alertes en temps réel sur l'accès aux mots de passe

- Se conformer aux audits et aux réglementations de sécurité telles que SOX, HIPAA et PCI.

La citadelle - Network Configuration Manager

Mettez en place une autorité centralisée pour les configurations des équipements réseaux

Dans la forteresse, la citadelle est le siège de l'autorité centrale et elle est la composante la plus forte. Dans les entreprises, les périphériques réseau sont des éléments essentiels. Tout changement de configuration non autorisé peut causer des ravages sur le réseau. Pour sécuriser la configuration des périphériques, vous devez :

- Automatiser la sauvegarde des configurations des commutateurs, routeurs, pare-feu et autres dispositifs

- Suivre les changements de configuration en temps réel et générer des notifications

- Empêcher les modifications de configuration non autorisées

- Contrôler l'accès aux configurations et appliquer des restrictions basées sur les rôles pour l'upload de configuration

- Vérifier les configurations pour le respect des politiques et des normes

- Savoir «qui» a fait «quoi» comme changements sur les configurations des périphériques et «quand»

- Automatiser le cycle de vie complet des tâches de configuration des équipements

Le centre de commandement opérationnel - DesktopCentral

Constituez un contrôle centralisé des serveurs et des postes de travail

Dans la forteresse, les opérations quotidiennes sont contrôlées à partir du centre de commandement. De même, dans les entreprises, les serveurs et postes de travail constituent le centre névralgique des opérations de routine. Surveiller ces équipements à partir d'un emplacement centralisé est une tâche cruciale qui vous oblige à :

- Automatiser les routines de gestion des postes de travail des entreprises afin de normaliser et de sécuriser leur réseau Windows

- Protéger les postes de travail d'un large éventail de menaces

- Résoudre rapidement les problèmes quotidiens

- Générer des rapports compréhensibles pour auditer vos actifs informatiques

La sécurité ManageEngine et la mise en conformité informatique sont idéales pour :

- La gestion de la sécurité du réseau

- Les audits de sécurité du réseau

- La gestion des comptes et des droits utilisateurs

- La gestion des informations de sécurité

- La gestion des accès privilégiés

- Se conformer aux réglementations

- Les contrôles internes

Produits associés

ManageEngine ADManager Plus

Un logiciel complet de gestion et de reporting pour Active Directory. En utilisant ADManager Plus, vous automatisez les tâches administratives fastidieuses comme la création/modification/suppression d'utilisateur - vous réduisez la charge administrative par délégation au helpdesk - et générez des rapports spécifiques de conformité.