Contrairement à ce qui se passe dans un workgroup où les administrateurs réseaux doivent identifier et gérer individuellement les stratégies et les autorisations manuellement, L'AD fournit une base de données centrale qui facilite la mise en place par les administrateurs de contrôles d'accès et d'autorisations appropriés pour l'utilisation des diverses ressources du réseau. L'AD permet également aux administrateurs de définir des stratégies de sécurité qui régissent qui a accès à quoi dans le réseau.

C'est l'administrateur qui regroupe logiquement les ressources réseau pour former un domaine AD. Tous ces objets de domaine peuvent partager le même contrôleur de domaine (DC) central. Un environnement Windows qui possède un DC avec un AD DS installé et fonctionnant comme nœud central d'authentification et d'autorisation est qualifié d'environnement contrôlé par un domaine.

L'AD suit une architecture client-serveur, le DC étant le serveur central qui dessert les autres ressources réseau connectées au domaine. Le DC possède une autorité complète sur le domaine et contrôle l'authentification et les modifications de toutes les ressources réseau contenues dans son domaine.

Examinons maintenant deux des processus les plus fondamentaux d'un environnement AD :

L'authentification : L'authentification est l'une des principales fonctionnalités de l'AD, grâce à laquelle l'identité de tout utilisateur qui se connecte à un domaine AD est vérifiée et l'accès est autorisé ou refusé. Le processus de vérification des identités en termes très précis constitue la base du processus d'authentification. Les identités peuvent être authentifiées de l'une des trois manières suivantes :

- Quelque chose que vous connaissez, comme une adresse e-mail, ou une combinaison de nom d'utilisateur et de mot de passe.

- Quelque chose que vous avez, comme un jeton de sécurité ou une carte à puce

- Quelque chose que vous êtes, comme une empreinte digitale ou un autre élément biométrique.

L'autorisation : L'autorisation est l'autre fonctionnalité centrale de l'AD, qui suit successivement le processus d'authentification. L'accès et les autorisations d'utiliser les ressources appropriées du réseau et d'autres données pertinentes sont accordés aux utilisateurs par le biais d'une autorisation. Ce processus se déroule avec la génération de jetons de sécurité vérifiés par rapport à un ensemble prédéfini de règles propres à chaque utilisateur.

L'authentification et l'autorisation constituent la base de la gestion des identités et des accès.

Pour renforcer votre compréhension de l'AD, voici les définitions de certaines des propriétés les plus importantes de l'AD :

1.Objets : L'AD stocke les données sous la forme d'objets. Chaque élément de l'environnement AD est un objet AD.

1. Objets utilisateur, ou utilisateurs : Les objets qui doivent être authentifiés pour rejoindre des domaines AD sont appelés "utilisateurs". Les utilisateurs doivent être authentifiés, recevoir des autorisations et des privilèges, et sont souvent regroupés au sein d'un domaine AD dans d'autres objets AD appelés "groupes".

2. Objets ordinateur, ou ordinateurs : Les objets AD qui représentent les postes de travail ou les serveurs membres du domaine sont appelés "ordinateurs".

3. Objets conteneur : Les objets AD qui peuvent contenir ou retenir d'autres objets sont appelés "objets conteneur". Il existe des objets conteneur par défaut et des objets conteneur créés dans l'AD.

4. Objets feuille : Les objets feuille sont des objets dans l'AD qui ne peuvent pas contenir ou avoir des objets secondaires, par exemple, des utilisateurs.

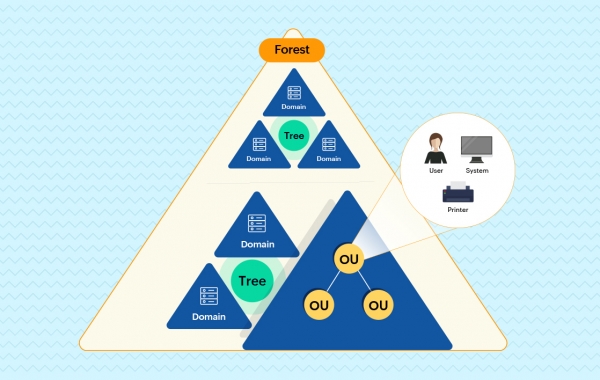

2. Domaine : Un domaine est le regroupement logique d'objets liés, tels que des utilisateurs, des ordinateurs ou des groupes, ou de ressources partagées telles que des imprimantes, des fichiers ou des dossiers, tous contrôlés ou desservis par un ou plusieurs DC. Tous les objets d'un domaine particulier partagent la même base de données AD. Les domaines sont généralement identifiés par un nom fourni par le DNS, tel que xxx.com.

3. Contrôleur de domaine (DC) : Un DC est le serveur sur lequel l'AD DS est installé. La promotion d'un serveur en tant que DC lui permet de gérer de manière centralisée les autorisations, de contrôler l'authentification des identités des utilisateurs et d'autoriser l'accès à diverses ressources, notamment le stockage des fichiers, les applications et les autres réseaux.

4. Arborescence : À des fins d'administration, les domaines AD sont regroupés en arborescences. L'objectif des administrateurs est de maintenir le nombre de domaines au minimum et de les regrouper logiquement en arborescence. Les domaines et sous-domaines sont regroupés logiquement et hiérarchiquement pour ressembler à une structure arborescente.

5. Forêt : Les limites de sécurité d'un environnement AD sont définies par des forêts, qui sont une collection de plusieurs arborescences. Deux forêts ne peuvent interagir que si une autorité de confiance transitive est établie entre elles. La forêt globale représente une entreprise et constitue le niveau le plus élevé en termes de définition de l'architecture AD. Dans des scénarios d'entreprise tels que les fusions et les acquisitions, plusieurs forêts peuvent être combinées ensemble pour que les administrateurs réseaux aient un contrôle total sur tous les domaines, DC et données AD concernés. Chaque forêt est identifiée par le premier domaine qui a été créé, c'est-à-dire le nom du domaine racine.

6. Site : Les sites AD sont des groupements physiques de sous-réseaux couvrant une gamme d'adresses IP dans chaque emplacement géographique. Les sites peuvent avoir un ou plusieurs DC regroupés avec les autres ressources réseau. Un site couvre généralement un réseau local. Les serveurs d'autres réseaux (et donc d'autres sites) interagissent par le biais de liens de site. Les sites sont définis afin de faciliter le processus de réplication pour un fonctionnement efficace de l'AD.

7. Réplication : L'AD est conçu sur la base de la réplication. Le processus de modification d'un objet AD contrôlé par un DC particulier est reflété, ou répliqué, dans tous les autres DC de la forêt. La réplication se fait de deux manières : intrasite et intersite.

8. Stratégie de groupe : La stratégie de groupe gère les stratégies de configuration et de sécurité des utilisateurs et des ordinateurs.

9. Objets de stratégie de groupe (GPO) : Les GPO sont des groupes de paramètres appliqués aux utilisateurs et aux ordinateurs du domaine. Il peut s'agir du droit de se connecter à certaines machines ou de l'autorisation d'accéder à certains fichiers et ressources partagées tels que les imprimantes, les scanners et autres périphériques de stockage partagés.

Maintenant que les concepts de base de l'environnement AD ont été couverts, plongeons dans l'objectif de la mise en place d'un AD dans toute entreprise :

1. L'AD permet d'organiser tous les utilisateurs, ordinateurs et autres ressources réseau, ainsi que les accès et autorisations qui leur sont associés. Cela facilite l'allocation, la gestion et la maintenance des ressources.

2. L'AD est essentiel pour maintenir la sécurité d'une entreprise. L'accès aux ressources réseau est géré par des stratégies de sécurité. Comme nous l'avons vu précédemment, l'authentification et l'autorisation sont les éléments centraux d'un environnement AD.

3. Grâce à une gestion claire, transparente et centralisée des utilisateurs et de leurs accès, les coûts d'exploitation sont réduits et le contrôle des ressources du réseau est simplifié.

4. L'AD permet de respecter les réglementations de conformité telles que le RGPD, GLBA et HIPAA. L'audit de conformité implique la gestion des stratégies, réglementations et normes de sécurité, qui couvrent la façon dont les informations sensibles sur les utilisateurs et les groupes sont traitées. L'AD garantit la plus grande granularité dans la gestion et les rapports de ces données. Il fournit des informations précieuses qui sont utilisées par les auditeurs de conformité lors des audits à l'échelle de l'entreprise.

5. L'AD permet une approche personnalisée de la gestion des utilisateurs et des privilèges qui leur sont associés. Cela implique le regroupement de tous les objets AD et leur gestion ultérieure en fonction des besoins et des objectifs de l'entreprise.

6. L'AD constitue la base d'un point d'accès unique ou d'une authentification unique pour accéder aux ressources réseau situées sur n'importe quel serveur dans l'environnement contrôlé par l'AD.

7. Les stratégies de mot de passe et divers autres paramètres de configuration des utilisateurs et des ordinateurs permettent une gestion efficace de la distribution des logiciels. Les paramètres Windows et les modèles d'administration dans l'AD peuvent être utilisés pour une meilleure gestion des données et des services.

8. Les mises à jour automatiques et la gestion centralisée des périphériques avec une intervention manuelle minimale sont possibles grâce à l'AD. Les administrateurs réseaux utilisent la stratégie de groupe pour gérer ces configurations.

Ce sont là quelques-uns des concepts de base, mais essentiels, à saisir lorsque vous commencez votre étude de l'AD. Suivez cette série pour approfondir et renforcer votre compréhension de divers autres aspects de l'AD.